Toute forme d’expression qui émane du monde culturel est généralement destinée à être vue, entendue, partagée. Les organismes culturels jouent évidemment un rôle important quant à l’amplification de la voix artistique, aujourd’hui propulsée dans l’univers numérique. Par ailleurs, la mise en ligne de tout type de contenu pose des risques qu’il est impératif de connaître en matière de cybersécurité. Il sera donc question ici des concepts de la cybersécurité et des enjeux qui y sont liés, dans l’optique de guider les acteurs culturels dans la diffusion de l’art et des pratiques numériques. Dans le contexte législatif actuel, aborder la cybersécurité ne peut se faire sans aborder la Loi 25, qui vise à assurer la protection des renseignements personnels, ainsi que les nouvelles dispositions de cette loi qu’il est crucial de respecter.

1_

CYBERSÉCURITÉ : définitions

«

Concrètement, la cybersécurité est l’art subtil de savoir quelles informations doivent être protégées et de trouver les moyens appropriés pour les sécuriser.

Extrait du Manifeste de l’AAMI*:

Cyber sain et sauf

»

* L’Alliance des arts médiatiques indépendants (AAMI) est un organisme national à but non lucratif dirigé par ses membres, qui travaille à l’avancement et au renforcement de la communauté des arts médiatiques au Canada.

La cybersécurité englobe l’ensemble des moyens qui permettent d’assurer la sécurité des réseaux et des systèmes informatiques. Il s’agit des manières d’assurer la confidentialité, l’intégrité et la disponibilité de ces systèmes et des données qu’ils hébergent. La cybersécurité est un complément à la sécurité de l’information qui, pour sa part, vise à assurer la confidentialité de toutes les informations, qu’elles soient sur un support numérique ou non.

Cybercitoyenneté

La cybercitoyenneté, c’est l’ensemble des normes et des valeurs du vivre-ensemble dans le numérique. Internet est à la fois vu comme un espace de liberté et d’expression, qui offre des possibilités de collaboration et d’action collective, et d’autres fois comme un espace commercial, parfois addictif, qui peut participer à des dynamiques d’éloignement et de repli sur soi. Les identités utilisées dans les mondes physique, social et numérique sont liées de manière complexe sans complètement se recouper. Ces identités exigent de revoir les questions de l’anonymat et du respect de la vie privée (exemple : droit à l’oubli, action masquée sous un avatar, collecte de données personnelles, cybersurveillance, etc.).

Cybersécurité

La cybersécurité englobe l’ensemble des moyens qui permettent d’assurer la sécurité des réseaux et des systèmes informatiques. Il s’agit des manières d’assurer la confidentialité, l’intégrité et la disponibilité de ces systèmes et des données qu’ils hébergent. La cybersécurité est un complément à la sécurité de l’information qui, pour sa part, vise à assurer la confidentialité de toutes les informations, qu’elles soient sur un support numérique ou non.

Donnée sensible

Une donnée sensible, aussi appelée donnée personnelle, est une information qui rend un citoyen personnellement identifiable. Il peut s’agir, par exemple, d’un numéro d’assurance sociale, d’une adresse domiciliaire, d’un numéro de téléphone ou d’un mot de passe. Il peut aussi s’agir d’un contrat (avec des employés ou des fournisseurs), de messages ou de communications sur les réseaux sociaux, de comptes Google ou encore de fichiers médias (films, vidéos, sons, etc.).

Ces données peuvent être générées lors de démarches administratives, d’un achat, de l’utilisation d’une application, d’une messagerie électronique ou d’un réseau social.

Infonuagique

L’infonuagique est l’ensemble de l’information qui se trouve sur des serveurs distants sur lesquels sont hébergées données et documents, ainsi que des logiciels de gestion des données, notamment par le biais de Google Drive, Dropbox, iCloud, etc. Stockée sur le “cloud”, l’information est disponible à partir de multiples appareils et permet également une récupération plus facile en cas de bris ou de perte de matériel. Par ailleurs, l’utilisation du cloud comporte des inconvénients en matière de confidentialité, les compagnies n’ayant pas toutes les mêmes normes quant à la sécurisation de leurs serveurs. De plus, l’accès à votre service cloud peut également représenter une porte d’entrée intéressante à des fins malveillantes.

Phrase de passe

Une phrase de passe est une suite de mots ou de symboles qui permettent d’assurer une authentification plus sécurisée qu’un mot de passe.

Authentification

L’authentification, ou la double-authentification, est le processus de vérification de votre identité par un système automatisé. S’il est possible de s’authentifier avec un mot de passe, l’authentification à l’aide d’un deuxième (ou même d’un troisième) facteur est de plus en plus utilisée. Ces facteurs supplémentaires peuvent être liés à quelque chose que nous possédons (une carte bancaire ou un téléphone cellulaire pour l’authentification par SMS) ou à quelque chose que nous sommes (exemple: empreinte digitale).

Hacker ou hackeuse

Aussi appelé pirate informatique, il s’agit d’un cybercriminel dont le but est d’accéder aux données sécurisées, généralement à des fins malveillantes.

Harponnage

Le harponnage consiste en l’utilisation de courriels trompeurs dans le but de persuader un individu à révéler des informations personnelles. Il s’agit parfois de d’inciter une personne d’un organisme à révéler des information sensibles. Le harponnage se distingue de l’hameçonnage dans la mesure où les victimes sont ciblées et l’attaque est extrêmement bien adaptée au contexte de l’organisation.

Hameçonnage

L’hameçonnage est une opération frauduleuse par laquelle un criminel usurpe l’identité d’une institution, d’une entreprise ou d’une personne de confiance afin de récolter des informations personnelles. Ceux-ci envoient en général un grand nombre de courriels à des adresses plus ou moins aléatoires dans l’objectif que certains cliquent sur le lien frauduleux et soumettent des informations personnelles, souvent dans le but de détourner des fonds. Par exemple, un courriel qui prétend provenir d’Amazon ou d’une institution bancaire peut demander de fournir des données bancaires pour valider une commande, mais il s’agit d’un courriel d’hameçonnage.

Compromission

La compromission est le terme utilisé pour décrire l’action par laquelle une information ou une donnée est compromise. Lorsqu’une cyberattaque est réussie, la donnée est compromise. La conséquence d’une compromission est que les données sont exposées à un dommage ou à une détérioration.

Pourriel

Un pourriel est un courriel non désiré, envoyé de manière massive et automatisée, à des fins souvent commerciales. Il peut être une menace pour la cybersécurité (s’il contient un logiciel malveillant). Il peut s’agir d’un courriel commercial non sollicité qui cherche à vous faire consommer un bien ou un service. Les adresses qui figurent dans ces listes d’envoi de pourriels sont généralement achetées ou récoltées de diverses manières (exemple : quand vous participez à un concours).

Rançongiciel

Un rançongiciel est un logiciel malveillant qui empêche un utilisateur d’accéder à ses données (ou système) tant qu’une rançon n’a pas été payée. Le contenu du disque dur d’un ordinateur infecté par un tel logiciel peut être rendu inaccessible (autant aux visiteurs qu’à l’organisme) tant qu’un paiement n’a pas été effectué. Il est à ce moment recommandé de consulter un spécialiste en cybersécurité, car chaque cas est unique.

Attaque de force brute

Attaque ciblée ou aléatoire où un.e hacker.euse utilise un logiciel dans le but unique de déchiffrer votre mot de passe. Le logiciel essaie des combinaisons de lettres, de chiffres, de caractères et de mots de façon aléatoire, jusqu’à ce que la bonne combinaison soit trouvée. Plus un mot de passe est complexe, plus l’attaque sera longue et coûteuse pour un.e adversaire.

Ingénierie sociale

Il s’agit d’une attaque envers une cible spécifique, qui analyse les réseaux sociaux d’un individu pour récolter les informations relatives aux questions de sécurité standards. Dans ce type d’attaque, on consultera les réseaux sociaux d’un individu et on tentera de récolter des informations qui lui permettront de faire une supposition éclairée ou de répondre à vos questions de sécurité. On peut également essayer de vous berner en vous envoyant un courriel qui vous demande de réinitialiser votre mot de passe.

Fuite chez un fournisseur de services

Dans de telles situations, les informations d’identification de citoyens ont fait partie d’une fuite de données. Le terme usuel en anglais pour définir ce concept est Data Dump. Les informations peuvent alors être achetées par des criminels, qui obtiennent ainsi les identifiants et, potentiellement, les mots de passe associés à des millions de comptes, puis qui peuvent se retrouver sur le dark Web. En guise d’exemple de fuite majeure de ce type, on peut penser à celle qui a eu lieu à la Caisse populaire Desjardins en 2019.

Curieux ou curieuse de savoir si vos identifiants font partie d’une fuite? Visitez ce site.

Saviez-vous qu’au Québec, la cause première des pannes Internet sont… les écureuils! En creusant et en grugeant des choses, ils en viennent à sectionner des câbles. En fait, plusieurs enjeux en matière de cybersécurité sont liés à des événements anodins (exemple: le vol aléatoire d’un ordinateur, une batterie vide qui met l’appareil hors tension lors de la modification d’un document, ou encore un dégât d’eau sur l’appareil).

VPN/RPV

Le VPN (pour Virtual Private Network), ou en français RPV (pour réseau privé virtuel), est un logiciel qui permet de créer une connexion sécurisée entre un appareil (votre cellulaire par exemple) et un serveur (un site Internet, par exemple). On peut comparer ce réseau privé virtuel à un tunnel opaque créé entre l’appareil et le serveur pour empêcher que des intrus.es puissent intercepter les données qui y transitent.

Chiffrement

Le chiffrement est un processus mathématique employé pour assurer la confidentialité et l’intégrité des communications. Il utilise un algorithme pour modifier un texte ou une information en une série de caractères incompréhensibles, puis il requiert qu’une clé (exemple: mot de passe) afin que l’algorithme se re-transforme en texte lisible.

Adresse IP

Chaque appareil connecté au réseau Internet possède un numéro d’identification, qu’on appelle adresse IP. Ce numéro unique très complexe ressemble par exemple à ceci: 193.45.17.94. L’identification d’un appareil par une adresse IP est requise pour la navigation sur Internet. Lorsque vous visitez une page Web, c’est l’adresse IP de votre appareil qui se branche à l’adresse IP du site consulté, comme lorsque deux personnes se joignent par le biais de leurs numéros de téléphones respectifs.

DNS/SND

Le DNS (abréviation de Domain Name System), traduit en français par SND (système des noms de domaines), est le système qui permet, en quelque sorte, de traduire une adresse IP chiffrée (exemple: 192.169.226.73), en une adresse écrite en lettres. Cette adresse, qui est alors plus facile à comprendre, à mémoriser et à repérer, constitue le nom de domaine (exemple: www.brigade-numerique.ca).

URL

L’abréviation URL (Uniform Resource Locator), traduit de façon littérale par le terme localisateur universel de ressources, est utilisée pour désigner l’adresse d’un site ou d’une page de contenu sur Internet. C’est tout simplement ce que l’on appelle couramment comme étant l’adresse Web.

Deepfake

Ce terme est issu d’une contraction entre «Deep learning» et «Fake». Il est utilisé pour désigner de faux contenus visuels ou de faux enregistrements audio qui sont rendus extrêmement crédibles par le biais des technologies et de l’intelligence artificielle. Le terme réfère à la fois aux contenus vidéo ou audio trompeurs qu’aux techniques de retraitement vidéo ou audio visant à les créer.

2_

CYBERSÉCURITÉ : Enjeux

Les piliers de la sécurité numérique

La cybersécurité, ou la sécurité numérique, ne se limite pas à la protection des renseignements personnels et de la vie privée. Elle repose en fait sur trois piliers, que les artistes ou organismes de la culture ont le devoir de considérer. Si ces piliers sont tous très importants, ils entrent par ailleurs parfois en conflit les uns avec les autres.

Intégrité

L’intégrité est la qualité que l’on attribue à une information qui est intacte et inchangée. À titre d’exemple, citons un rapport publié intégralement sans avoir été modifié, ou encore le fait d’avoir l’assurance que ce qui est publié en votre nom, sur les réseaux sociaux, n’a pas été publié par un tiers non autorisé.

Disponibilité

La disponibilité est évidemment la qualité liée à la capacité d’accéder à une information, et ce, par le biais d’Internet dans le domaine numérique. Des attaques informatiques peuvent avoir précisément pour but de rendre vos documents ou systèmes non disponibles.

Confidentialité

La confidentialité d’une information est liée au contrôle de son accès quant à diverses parties. Cette notion peut être appelée à évoluer avec le temps (exemple: un rapport peut être confidentiel entre les membres d’une équipe exécutive, puis devenir public quelques semaines plus tard).

Il arrive que ces trois éléments extrêmement importants soient en conflit les uns avec les autres. Par exemple, on peut perdre l’accès à son propre compte de média social (disponibilité) en ayant oublié son mot de passe récemment mis à jour (confidentialité).

Une bonne stratégie en cybersécurité abordera ces trois aspects en synergie pour établir un équilibre idéal en fonction des besoins et de votre réalité ou de celle de votre organisme.

Source: Manifeste de

Cyber sain et sauf

Identifier les données sensibles

Le point de départ en cybersécurité, c’est d’identifier les données sensibles au sein de votre organisme et de trouver des stratégies pour protéger leur intégrité, leur disponibilité et leur confidentialité. Pour déterminer la sensibilité d’une donnée, on peut se demander, par exemple, quel serait l’impact associé à sa perte, ou encore à la fuite de cette donnée.

Il existe trois types de données selon leur sensibilité, énoncées ci-après.

Voici trois étapes à suivre dans le cadre d’une démarche d’identification des données sensibles.

Évaluer le degré de sensibilité de vos données.

Identifier les données confidentielles et secrètes au sein de votre organisme.

Faire un inventaire qui évalue le risque* associé à chaque type de données.

Établir un plan d’actions pour mieux protéger la confidentialité et la disponibilité des données à risque.

Pour évaluer efficacement le risque, en cybersécurité, on peut utiliser la matrice suivante: considérer l’impact d’un incident de sécurité et le multiplier par sa probabilité (ses chances de se produire). Plus le résultat est élevé, plus le risque est sérieux et demande des changements immédiats. La valeur attribuée à chacun des facteurs est évidemment subjective et variable en fonction des contextes, mais cette matrice est néanmoins utile afin d'identifier les priorités et de créer un plan conséquent.

Vous pouvez créer un inventaire de données et prévenir les incidents grâce à un protocole de sécurité et une matrice de risque.

Comment réagir suite à un incident ou une attaque?

Déclarer l’incident et identifier les données.

Communiquer avec les personnes touchées.

Réparer les failles et remplacer les données.

Données Québec offre un accompagnement gratuit sur la saine gestion des données (données sensibles, données à protéger).

Authentication rigoureuse

S’authentifier, c’est prouver à un système qu’on est la personne que l’on prétend être. L’authentification est donc une composante essentielle de ce que l’on appelle la gestion des accès.

Pour améliorer la sécurité quant à l’information et se protéger des attaques, on cherche à avoir une bonne hygiène de mots de passe. De plus, il est recommandé de privilégier l’utilisation de phrases de passe (voir la définition plus bas), qui comme les mots de passe, devraient varier d’un site à l’autre.

Mot de passe

Comment s’assurer d’avoir un bon mot de passe? En voici les principales caractéristiques.

_

Long : Plus il compte de caractères, plus il est sécuritaire;

_

Complexe : Les séquences de caractères doivent être le plus aléatoires possible et ne pas comprendre d’informations personnelles (exemples: dates importantes, prénom des enfants, nom de votre animal de compagnie).

_

Unique : même si l’accès à un compte est compromis, les autres comptes demeurent sécurisés.

Facile à mémoriser: pour éviter de rester bloqué à l’extérieur de son propre compte.

Phrase de passe

La phrase de passe est à privilégier car elle augmente le niveau de sécurité par rapport au mot de passe. S’il y a attaque, elle sera plus difficile à compromettre qu’un mot de passe. Une phrase de passe contient environ 30 caractères et est composée de mots complètement aléatoires (exemple: «oiseau lampe histoire électricité»). Voici les caractéristiques d’une phrase de passe et quelques conseils à ce sujet.

_

Changez la phrase seulement si elle a été compromise.

_

Éviter d’utiliser des informations personnelles publiques (exemple: dates importantes, prénom des enfants, nom de votre animal de compagnie)

_

Combiner idéalement des majuscules, des chiffres et des caractères spéciaux.

Gestionnaire de mots de passe

_

Automatiser l’authentification.

_

Centraliser la gestion des authentification des employés (départ, oublis).

_

Augmenter le niveau de complexité et d’unicité.

_

Une seule authentification à retenir.

_

Frais relatifs au service.

Connexion dans les lieux publics

Voici les questions qu’il est pertinent de se poser et les conseils qu’il est recommandé de suivre lors de connexion à l’extérieur de votre domicile, dans des lieux publics.

Connexion sécurisée par un mot de passe

_

Le réseau utilisé est-il protégé par un mot de passe? Si oui, vos données sont moins exposées que s’il s’agit d’un réseau ouvert, sans mot de passe.

_

Changer les mots de passe par défaut par des phrases de passes.

_

Visiter des sites sécurisés.

_

Privilégier les sites où les URL commencent par https:// ou encore où un cadenas s’affiche à gauche de l’URL.

Réseau ouvert

S’il est possible de se connecter sans mot de passe dans des lieux publics, il faut garder en tête que les données liées à vos activités de navigation sont davantage exposées. Il convient alors de réduire les risques d’attaques et de fuites de données sensibles, en évitant, par exemple, de faire des transactions bancaires sur ce type de réseau.

_

Risques d’interception de données sensibles transférées.

_

Risque de faux réseau WI-FI ouvert.

Recommandations de l’Alliance des arts médiatiques indépendants (AAMI)

Vérifier qu’il s’agit d’un réseau légitime.

_

Éviter d’utiliser ce réseau pour accéder à des données confidentielles ou secrètes (NAS, compte de banque, courriels professionnels).

_

Utiliser un VPN (réseau privé virtuel).

_

Privilégier l’utilisation de votre réseau cellulaire sur le réseau ouvert.

Paramètres de confidentialité

Dans la configuration des appareils ou encore directement sur les plateformes en ligne, il est possible d’ajuster les paramètres de confidentialité.

Fonctions des paramètres

_

Limiter la collecte de données sur l’activité d’un internaute.

_

Contrôler le partage de ces informations auprès d’autres parties.

_

Appliquer ces règles aux profils personnels autant qu’aux pages d’organismes et aux communautés.

Apprendre à les gérer

_

Limiter, voire refuser, la collecte de données.

_

Bien choisir son gestionnaire de communauté. Plus il y a de personnes qui administrent ou contribuent à un compte, plus les risques de compromission sont élevés.

_

Faire une liste des réseaux, applications, appareils où cette gestion est applicable pour accélérer la prochaine révision.

_

Réviser régulièrement les paramètres, qui changent souvent.

Il est possible de vérifier si un compte Facebook a été piraté :

Voir l’aide FB.

Sécurité infonuagique

Les services infonuagiques sont des serveurs distants sur lesquels vous pouvez héberger vos données et documents. Ces services (Google Drive, Dropbox, iCloud) assurent une plus grande disponibilité aux données à partir de multiples appareils. Ils sont aussi utiles au travail d’équipe, notamment à distance, et permettent une récupération plus facile en cas de bris ou de perte de matériel. Par ailleurs, l’utilisation du nuage comporte des inconvénients en matière de confidentialité.

Il importe donc d’être conscient des risques posés par l’utilisation des services nuagiques quant à la confidentialité. Malheureusement, toutes les compagnies n’ont pas les mêmes normes et pratiques pour sécuriser leurs serveurs. L’accès à votre service nuagique, avec un mot de passe, peut également représenter une porte d’entrée intéressante pour des adversaires.

Avant de choisir une solution

_

Le fournisseur de services a-t-il été la cible de fuites de données?

_

Partage-t-il vos données à des fins commerciales?

_

Quel niveau de chiffrement offre-t-il?

Certains services qui offrent un bon niveau de chiffrement sont sécurisés et la compagnie qui héberge n’a pas accès à vos données. Les plus populaires, comme les suites Google ou Dropbox, offrent un niveau de sécurité satisfaisant, mais il n’est pas impossible d’y accéder pour un adversaire si, par exemple, les recommandations quant aux mots de passe ne sont pas bien appliquées.

Pour choisir la bonne solution, la question substantielle à se poser est donc la suivante: les données doivent-elles? être davantage «disponibles» ou «confidentielles»? Si le service nuagique est sécuritaire et si ceux qui l’utilisent dans l’équipe maîtrisent les pratiques de cybersécurité, vous pouvez vous en servir pour vos données sensibles. Sinon, il est préférable d’utiliser un disque dur.

Précautions d’utilisation

_

Gestion des accès (privilégier des phrases de passe solides et limiter les accès aux personnes qui ont réellement besoin d’accéder aux données);

_

Inventaire des données sensibles à déposer

_

Protocole de paramètres d’accès

Sinistres

Menaces

_

L’intelligence artificielle est une menace de taille car les contenus créés sont de plus en plus réels.

_

La diversification et la disponibilité des outils malveillants démocratisent le métier de cybercriminel. Tout un chacun, dans son sous-sol, peut devenir un pirate du Web.

_

La majorité des sinistres prennent plusieurs jours, voire des semaines à être identifiés. Le délai de la détection est crucial.

Agir, réagir

_

Tout organisme doit prévoir un plan général d’intervention. Cette action préventive, en amont d’un sinistre, est impérative.

_

Le plan d’actions, en cas de sinistre, comprend une liste de personnes avec lesquelles communiquer.

_

Pour accéder aux données, qui seraient inaccessibles en cas de sinistre, l’organisme doit se doter d’une archive sur disque froid. En plus de cette archive, un document papier du plan d’intervention peut être imprimé.

_

Selon le type de sinistre et son impact légal, il est recommandé de communiquer avec un spécialiste.

Payer

_

C’est un processus qui coûte cher, autant en argent qu’en réputation. Par exemple, la fuite de données à la Caisse populaire Desjardins prendra des décennies à quitter la mémoire collective.

_

Un rançongiciel nécessite une rançon, mais souvent une double rançon. La première est nécessaire pour accéder aux données et la seconde pour recevoir la clé d’encryption des données.

_

Les données peuvent être corrompues lorsque récupérées lors de la décompression des données. Il n’y a rien à faire dans ce cas. Le pirate ne fera rien.

_

Il n’y a aucune garantie de payer une rançon mais, étonnamment, le processus est généralement plutôt honnête selon les experts.

_

En cas de fuite de données, les responsabilités légales de l’entreprise sont sujettes à amendes. Ces amendes peuvent s’élever jusqu’à 25 M$ ou 4% du chiffre d’affaires

_

L’individu en charge est imputable. Il peut être accusé et condamné à verser une amende.

_

Les administrateurs de l'organisme sont imputables. Ils peuvent être également accusés et condamnés à verser une amende. L’organisme doit se doter d’une bonne assurance responsabilité.

Source : Mtl Connecte 2022

3_

LA LOI 25 : Protection des renseignements personnels du citoyen

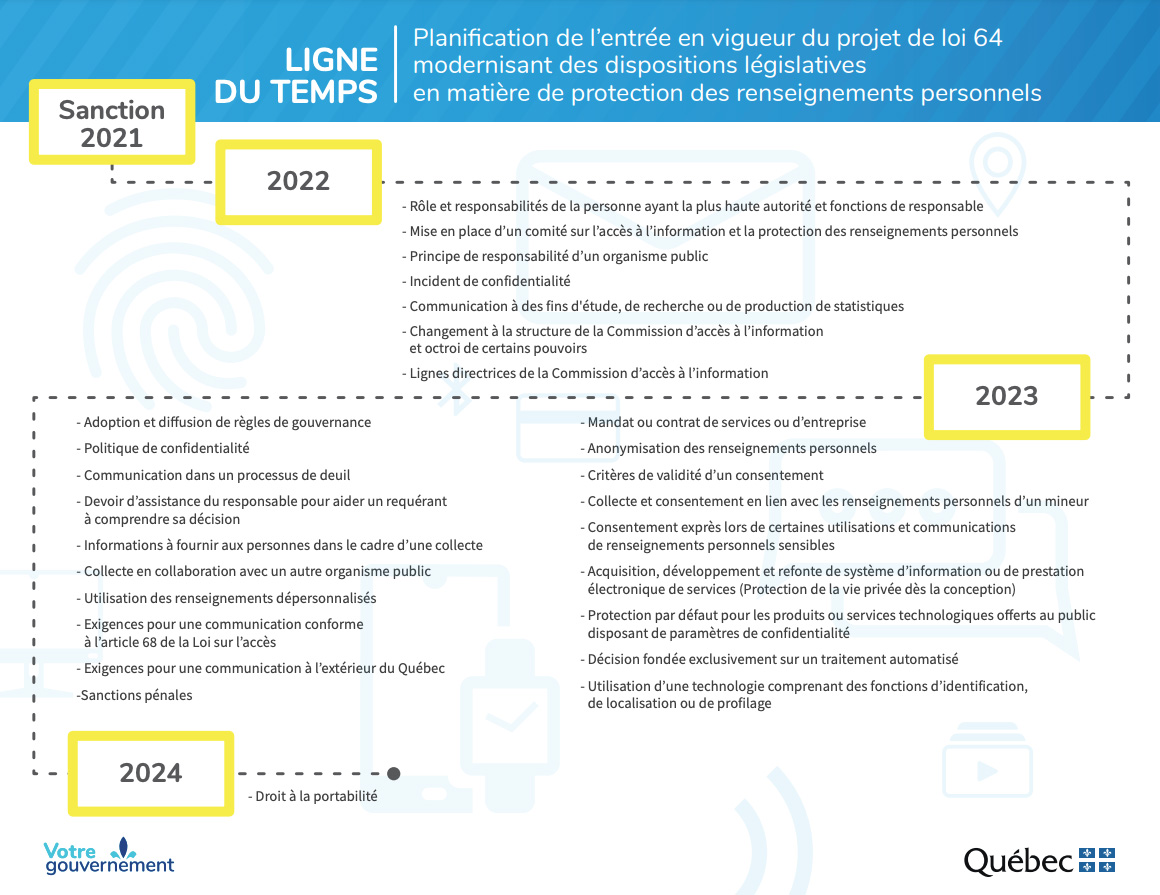

Entrée en vigueur de la Loi 25

Au Québec, la Loi sur la protection des renseignements personnels dans le secteur privé (LPRPSP) prévoit des règles quant à la collecte, l’utilisation, la communication et la conservation des renseignements personnels. Ces règles viennent préciser celles prévues au Code civil (art. 3, 35 à 40).

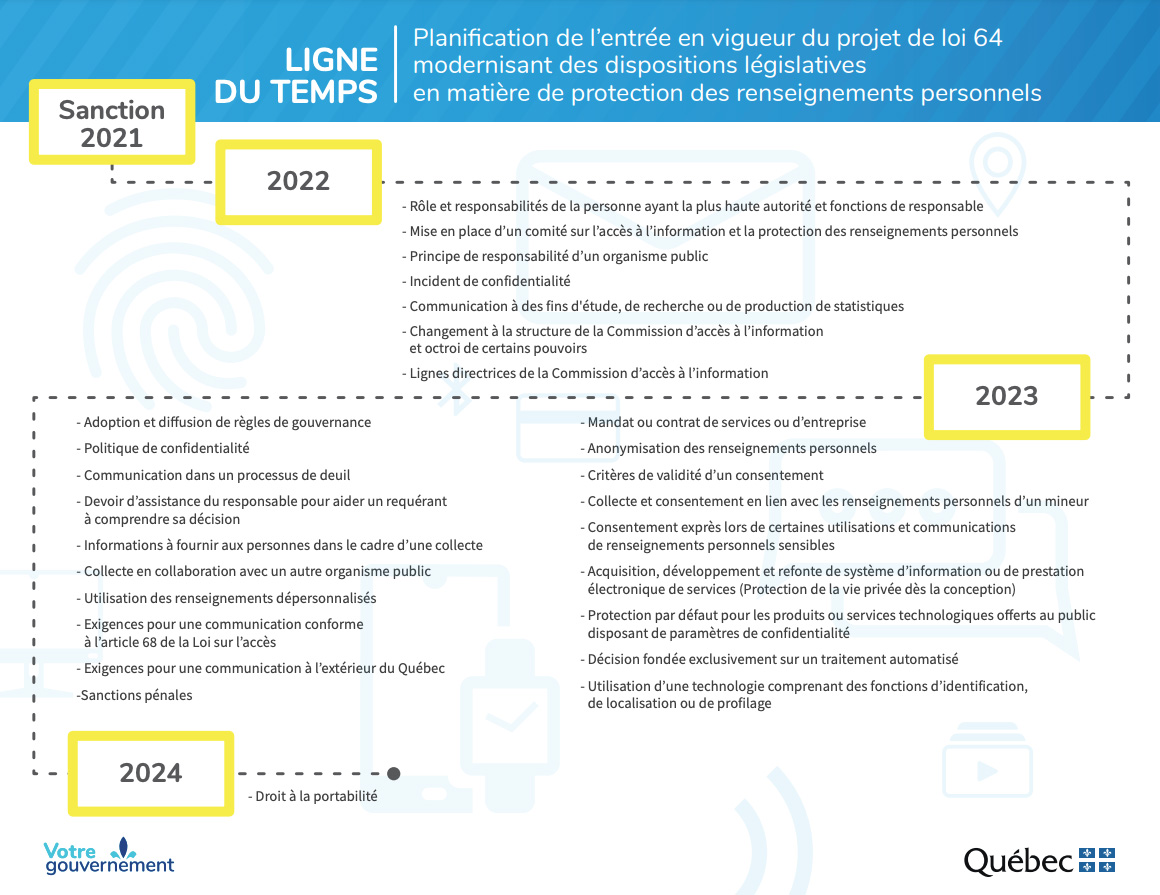

La LPRPSP est modifiée par la Loi 25 dont les dispositions dont l’entrée en vigueur est prévue en trois phases, soit les 22 septembre 2022, 2023 et 2024.

OBNL

Les organismes à but non lucratif (OBNL), en fonction de leurs missions et statuts, peuvent être assujettis à la LPRPSP.

La loi ne fait pas de distinction en fonction de la taille et du secteur d'activités d'une entreprise ou d’un OBNL. Les mesures de sécurité doivent être raisonnables compte tenu de la sensibilité des données, de leur finalité, de leur quantité ou encore de leur support.

«

Lorsque l’on recueille un renseignement personnel, il est impératif que ce soit nécessaire, même si la personne concernée a donné son consentement. En d’autres mots, ce n’est pas parce qu’il est utile de collecter un renseignement personnel que c’est pour autant nécessaire, puis s’en tenir au nécessaire s’impose.

»

Historique de la loi 25

Loi sur la protection des renseignements personnels

Loi provinciale pour le secteur privé.

Loi sur la protection des renseignements personnels

et les documents électroniques

Loi fédérale canadienne encadrant le traitement des renseignements personnels obtenus au Canada.

Règlement général sur la protection des données (RGPD)

Droits des citoyens de l’UE concernant leurs données personnelles.

PL64 devient Loi 25

2020: présentation initiale.

2021: adoption du projet de loi 64.

Amélioration au niveau

des technologies.

2022: le projet de loi devient la Loi 25.

Cycle de vie d’un renseignement personnel

Un organisme qui recueille, utilise, communique à des tiers, conserve ou détruit des renseignements personnels, a dès maintenant plusieurs nouvelles obligations à respecter.

collecte

Moment où le renseignement est recueilli, créé ou inféré.

utilisation

Période où le renseignement personnel est utilisé par les personnes autorisées au sein de l’entreprise.

communication

Période durant laquelle le renseignement personnel est communiqué.

conservation

Période de stockage, sous quelque forme que ce soit, et ce, peu importe que les renseignements soient activement utilisés ou non.

destruction

Le cycle de vie du renseignement personnel se termine lors de sa destruction. Ou son anonymisation.

Pour tous les détails quant aux différentes mesures à prendre à chaque étape du cycle de vie d’un renseignement personnel, consultez la page à cet effet sur le site Web de la Commission d’accès à l’information du Québec.

Renseignement personnel

Un renseignement personnel porte sur une personne physique et permet de l’identifier. Il est confidentiel. Sauf exception, il ne peut être communiqué sans le consentement de la personne concernée.

Selon la Loi fédérale sur la protection des renseignements personnels et les documents électronique (LPRPDE), les renseignements personnels comprennent :

_

le nom, la race, l’origine ethnique, la religion, l’état matrimonial et le niveau d’instruction;

_

l’adresse électronique, les messages de courriel et l’adresse IP (protocole Internet);

_

l’âge, la taille, le poids, les dossiers médicaux, le groupe sanguin, l’ADN, les empreintes digitales et la signature vocale;

_

les revenus, les achats, les habitudes de consommation, les renseignements bancaires, les données sur les cartes de crédit ou de débit, les rapports de prêt ou de solvabilité et les déclarations de revenus;

_

le numéro d’assurance sociale (NAS) ou d’autres numéros d’identification.

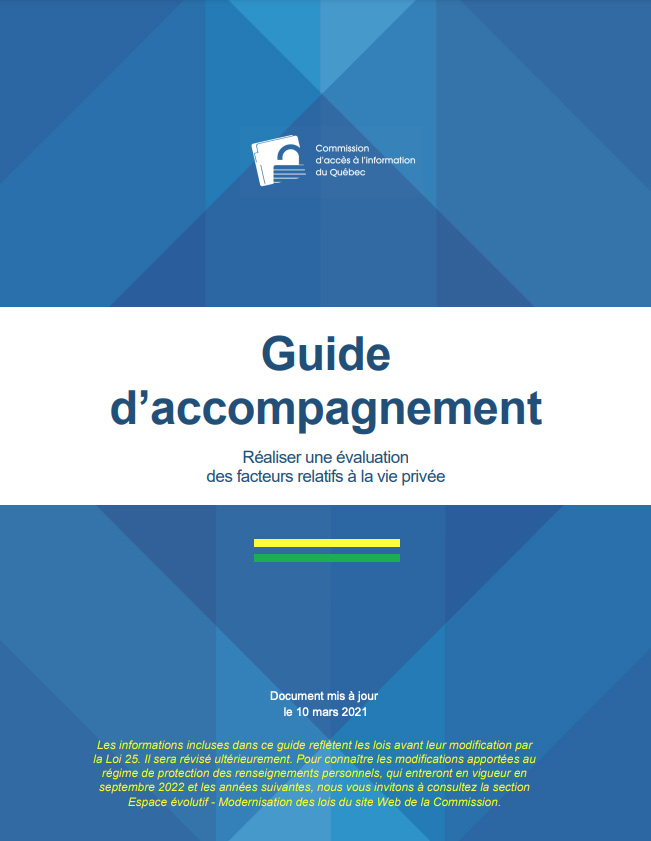

Évaluation des facteurs relatifs à la vie privée

L’évaluation des facteurs relatifs à la vie privée est la démarche préventive qui vise à mieux protéger les renseignements personnels et à respecter davantage la vie privée des personnes physiques.

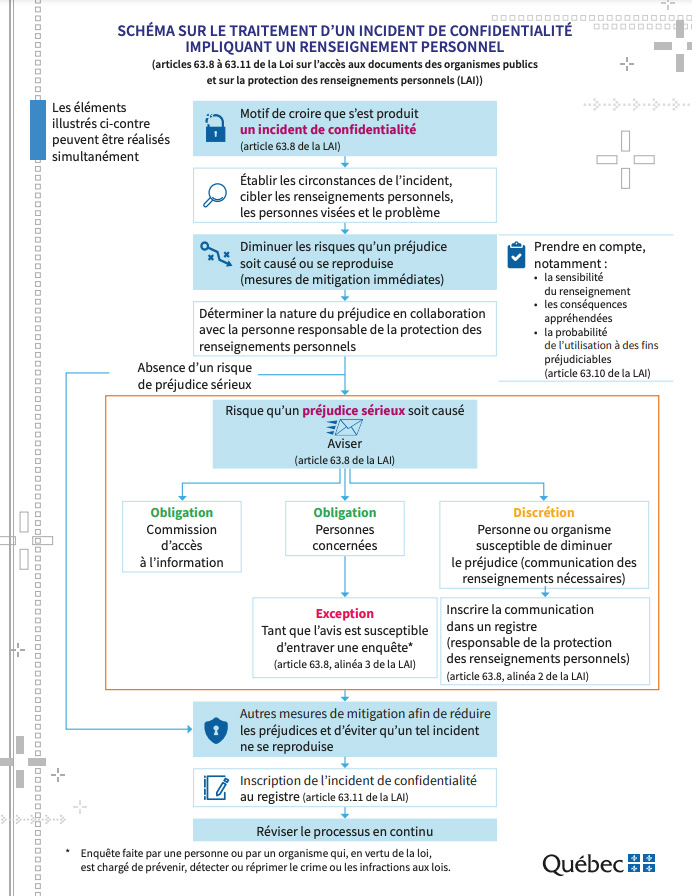

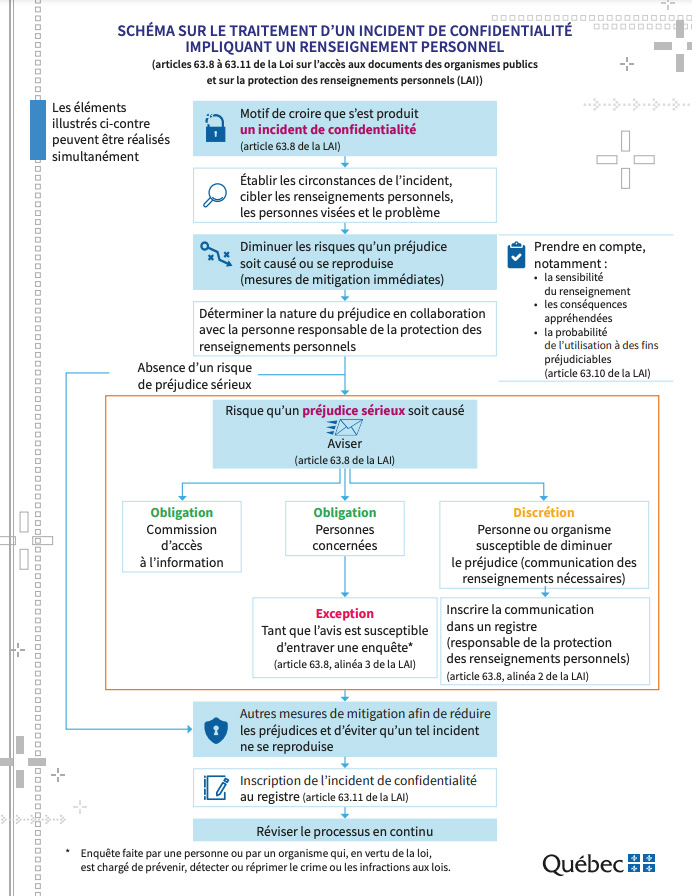

Incident de confidentialité

Un incident de sécurité est un accès non autorisé par la loi à un renseignement personnel, à son utilisation ou à sa communication, de même que sa perte ou toute autre forme d’atteinte à sa protection.

Catégorisation

La catégorisation est le processus permettant d’évaluer le degré de sensibilité de son information, dans le but d’en déterminer le niveau de protection en matière de disponibilité, d’intégrité et de confidentialité.

Renseignement dépersonnalisé

Se dit d’un renseignement personnel lorsqu’il ne permet plus d’identifier directement la personne concernée.

Renseignement anonymisé

Se dit d’un renseignement personnel qui, de façon irréversible, ne permet plus d’identifier directement ou indirectement la personne concernée.

Biométrie

Analyse mathématique des caractéristiques uniques d'une personne, afin de déterminer ou de prouver son identité.

Code des professions

Loi québécoise régissant l'ensemble des professions auxquelles le législateur a accordé le droit de s'autoréglementer.

Tiers autorisé

À certaines conditions, la Loi sur le privé autorise l’entreprise à communiquer un renseignement personnel, sans le consentement de la personne concernée.

Système d’information

Permet d’acquérir, de stocker, de traiter et de diffuser les éléments d’information pertinents pour le fonctionnement d’une entreprise ou d’une organisation.

Liste nominative

Liste de données sensibles où une personne physique peut recevoir communication d’un document ou d’un renseignement technologique.

Portabilité

Communiquer au requérant, dans un format technologique structuré et couramment utilisé, un renseignement personnel informatisé recueilli auprès de lui.

4_

LA LOI 25 - PROTECTION DES RENSEIGNEMENTS PERSONNELS ET DU CITOYEN: Nouvelles dispositions pour OBNL

Adoptée en septembre 2021, la Loi 25 modernise certaines dispositions législatives en matière de protection des renseignements personnels. Elle apporte des modifications importantes à la Loi qui prévalait auparavant dans le secteur privé. De plus, elle est non seulement applicable aux entreprises, mais aussi à la plupart des organismes publics, qui y sont assujettis depuis septembre 2022.

En fait, il est prévu que les modifications apportées entrent progressivement en vigueur sur une période de trois ans, jusqu’en 2024. La prochaine date à retenir est donc le 22 septembre 2023. Le non-respect de cette loi pouvant avoir des impacts importants sur vous ou votre organisme, n’hésitez pas à consulter un juriste spécialisé en protection de la vie privée et un spécialiste en sécurité de l’information pour vous accompagner!

Pour consulter la version intégrale du texte de loi:

https://www.legisquebec.gouv.qc.ca/fr/document/lc/A-2.1

Le présent contenu Web brosse un portrait global de la situation et ne présente pas toutes les modifications légales qu’apportent la Loi 25. Ainsi, Culture Laurentides tient à préciser que ce contenu ne constitue pas une recommandation légale, mais bien une source de littératie numérique pour amorcer une réflexion propre à chaque organisme. Cette information n’engage donc pas la Commission d’accès à l’information ni ses employés.

Nouvelles dispositions législatives: obligations et responsabilités

En plus de respecter les obligations actuelles en matière de protection des renseignements personnels, la plupart des OBNL devront assumer de nouvelles obligations et responsabilités avec l’entrée en vigueur de la Loi 25. Voici une énumération sommaire de ces principales obligations et responsabilités.

Responsabilité et gouvernance

Les organismes à but non lucratif (OBNL), en fonction de leurs missions et statuts, peuvent être assujettis à la LPRPSP.

La loi ne fait pas de distinction en fonction de la taille et du secteur d'activités d'une entreprise ou d’un OBNL. Les mesures de sécurité doivent être raisonnables compte tenu de la sensibilité des données, de leur finalité, de leur quantité ou encore de leur support.

_

Responsabilité de la protection* des renseignements personnels détenus.

_

Gouvernance encadrée (pratiques et redditions de compte).

_

Évaluation des facteurs relatifs à la vie privée (EFVP):

_

Pour tout nouveau projet de gestion de données, d’acquisition, de développement ou de refonte d’un système d’information ou de prestation électronique de services;

_

Lors de tout incident lié à la confidentialité;

_

Pour toute communication à l’extérieur du Québec.

_

Déclaration des incidents de confidentialité et registre interne.

_

Politique de confidentialité.

Renseignements personnels nécessitant le consentement du citoyen

_

Le consentement est nécessaire pour toute opération de renseignement personnel.

_

Le consentement doit être manifeste, libre, éclairé, donné à des fins spécifiques, puis il ne vaut que pour la durée nécessaire à la réalisation des fins auxquelles il a été demandé.

_

Lors de demande d’information de la part d’un tiers, le consentement du citoyen est requis, sauf exceptions.

*

La protection des renseignements personnels signifie plus que la sécurité des données; elle implique un souci de gouvernance des données personnelles et de formation à la gouvernance.

Responsabilité des renseignements personnels

•••

Protection, gouvernance et reddition de comptes

*Personne responsable

Par défaut, la personne responsable est désignée par la loi comme celle ayant la plus haute autorité au sein de l’organisation. Cette personne peut néanmoins désigner comme responsable un membre de l’organisme public ou de son conseil d’administration, selon le cas, ou un membre de son personnel de direction et lui déléguer tout ou partie de ses fonctions; cette délégation doit être faite par écrit.

Le titre et les coordonnées de cette personne doivent être publiés sur le site Web de l’entreprise ou de l’organisme. En l’absence de site Web, ces coordonnées doivent être rendues accessibles par tout autre moyen approprié.

En cas d’incident de confidentialité impliquant un renseignement personnel, c’est cette personne responsable qui doit, notamment:

_

Tenir un registre de tous les incidents et de prendre rapidement des mesures afin de diminuer le risque qu'un préjudice soit causé aux personnes concernées.

_

Aviser la Commission et les personnes concernées de tout incident présentant un risque sérieux de préjudice;

_

Enregistrer les communications effectuées à toute personne ou tout organisme susceptible de diminuer le risque pour la personne concernée suivant l’incident;

_

Prendre part à l’évaluation du préjudice causé par l’incident.

À noter : D’autres responsabilités s’ajouteront pour cette personne à compter du 22 septembre 2023.

Gouvernance en matière de protection des renseignements personnels

Pour bien mener la réflexion liée aux enjeux de confidentialité, il est recommandé de:

Réfléchir à une Politique de gouvernance de vos données.

_

Cycle de vie des renseignements personnels.

_

Traitement d’une demande d’accès.

_

Gestion des incidents de confidentialité.

_

Formation et sensibilisation.

_

Mesures de protection dans le cadre d’un sondage.

Réfléchir à un Protocole de cybersécurité, selon vos moyens et vos enjeux.

_

Degré de sensibilité des données et inventaire qui évalue le risque associé à chaque type de données.

_

Plan d’actions pour mieux protéger la confidentialité et la disponibilité des données à risque.

_

Actions et cas d’usage suite à un incident.

La loi exige de PUBLIER sur votre site, en septembre 2023, une Politique de confidentialité, en phase avec la mission, qui explique simplement:

_

quels renseignements personnels sont collectés et par quels témoins;

_

les communications de ces données;

_

les mesures de protection en place.

Commission d’accès à l’information (CAI)

La CAI veille à la promotion et au respect des droits des citoyens en ce qui concerne l’accès aux documents des organismes et la protection de leurs renseignements personnels. Plus généralement, elle veille au respect de la Loi 25.

Fonction de surveillance

À ce titre, la CAI a la responsabilité et le pouvoir de:

_

Réaliser ou faire réaliser des recherches, des inventaires, des études ou des analyses;

_

Émettre des avis sur des projets de législation ou de développement de systèmes d’information;

_

Élaborer des lignes directrices ayant pour objectif de faciliter l’application de la Loi, notamment en matière de consentement.

_

La CAI peut exiger d’un particulier, d’une entreprise ou d’un OBNL la production de tout renseignement ou document permettant de vérifier l’application de cette loi ou de ses règlements.

Incident de confidentialité

Lors d’incidents de confidentialité, la CAI peut ordonner à toute personne l’application de mesures visant à protéger les droits des personnes concernées. En plus d’imposer la systématisation des déclarations d’incidents et l’investigation des incidents par l’organisme en cause, le cas échéant, elle peut notamment ordonner :

_

À un organisme public, qui a fait l’objet d’un incident duquel résulte un risque de préjudice sérieux et qui a fait défaut d’aviser les personnes dont un renseignement personnel est concerné par cet incident, d’aviser ces personnes;

_

À toute personne d’appliquer les mesures jugées pertinentes afin de protéger les droits des personnes concernées;

_

La remise des renseignements personnels impliqués dans l’incident de confidentialité à l’organisme public qui les détenait, de même que leur destruction.

À noter : à compter du 22 septembre 2023, la CAI aura les pouvoirs lui permettant d’infliger des amendes, non seulement aux organismes, mais aussi aux individus en cas de faute professionnelle.

Évaluation des facteurs à la vie privée (EFVP)

L’évaluation des facteurs relatifs à la vie privée (EFVP) est une démarche préventive qui vise à mieux protéger les renseignements personnels et à respecter davantage la vie privée des personnes physiques. Effectuer cette démarche est la responsabilité de l’organisme.

Cas d’usage éventuels

L'EFPV doit être systématiquement mise en oeuvre lors de:

_

La mise en oeuvre de tout programme ou projet qui implique de la gestion de données;

_

L’acquisition, le développement ou la refonte d’un système informatique;

_

La communication des renseignements personnels sans le consentement des personnes autorisées, à l’interne ou à l’extérieur du Québec.

Facteurs analysés

Elle consiste à considérer tous les facteurs qui auraient des conséquences positives et négatives sur le respect de la vie privée:

_

la conformité du projet à la législation de la protection des renseignements personnels;

_

la détermination et l’évaluation des risques d’atteinte à la vie privée;

_

la mise en place de stratégies pour éviter ou réduire ces risques.

Recommandations

Cette processus d’évaluation recommande notamment de:

_

faire preuve de bonne volonté dans le «comment» on évalue les risques.

_

procéder dès le début du projet et de mettre à jour au fur et à mesure de son avancement.

_

d’être élaboré et détaillé en tenant compte en de la sensibilité des renseignements concernés, de la finalité de leur utilisation, de leur quantité, de leur répartition et de leur support.

Incident de confidentialité

Un incident de confidentialité désigne tout accès, utilisation ou communication non autorisés par la loi d’un renseignement personnel, de même qu’à la perte d’un renseignement personnel ou à toute autre atteinte à sa protection.

Par exemple, un incident de confidentialité peut se produire lorsque :

Procédure type en cas d’incident

Évaluer si l’incident présente un risque de préjudice sérieux* et identifier la nature

du préjudice.

Diminuer les risques et éviter de nouveaux incidents (mesures raisonnables).

Aviser la Commission d’accès à l’information s’il y a préjudice sérieux.

Aviser les personnes dont les renseignements sont concernés s’il y a préjudice sérieux.

Inscrire l’incident de confidentialité au registre interne de l’organisme dans tous les cas.

Si un organisme a des motifs de croire qu’un incident de confidentialité impliquant un renseignement personnel qu’il détient s’est produit, il doit prendre les mesures pour diminuer les risques qu’un préjudice soit causé et éviter que de nouveaux incidents de même nature ne se produisent.

*Certaines pistes et certains questionnements peuvent nous aider à déterminer si le préjudice causé est sérieux :

La sensibilité du

renseignement.

La conséquences appréhendées de son utilisation.

La probabilité d’être utilisé à des fins préjudiciables.

Exemples de questions à se poser:

est-ce que les renseignements personnels étaient cryptés, chiffrés ou clairs?

Quels types d’utilisations malveillantes sont possibles avec les données volées?

Quelles sont les conséquences négatives possibles: dommage économique, dommage social, fraude identité, perte d’affaire, perte d'occasion d’emploi, répercussion sur la santé physique?

Consulter le responsable des renseignements personnels.

À ne pas oublier: tout organisme public doit tenir un registre de l’ensemble des incidents de confidentialité dont il a fait l’objet, même de ceux qui ne présentent pas un risque de préjudice sérieux pour les personnes.

Actions accomplies: progression triennale

2022

_

Responsable de la protection des renseignements personnels.

_

aviser la Commission et la personne concernée (si préjudice sérieux)

_

tenir un registre des incidents

_

Communication sans consentement lorsque nécessaire aux fins de la conclusion d’une transaction commerciale et encadrement.

_

Communication sans consentement à des fins d’étude, de recherche ou de production de statistiques, à l’aide d’une EFVP et d’un contrat à la CAI.

_

Biométrie déclarée à la CAI.

2023

_

Règles encadrant la gouvernance.

_

Évaluation des facteurs relatifs à la vie privée (EFVP).

_

Politique de confidentialité.

_

Consentement explicite à chaque demande.

_

Paramètre de confidentialité au plus haut niveau par défaut.

_

Déclaration d’activation d’une fonction automatique qui identifie, localise ou effectue un profilage (IA).

_

Cessation de diffusion et désindexation à la demande.

_

Destruction et anonymisation.

_

Sanctions administratives pécuniaires, amendes, dommages et intérêts.

2024

_

Droit à la portabilité.